Включаем PowerShell Remoting через групповую политику

Включение PowerShell Remoting при помощи групповой политики позволит получить удаленно доступ используя PowerShell ко всем клиентам и управлять системой как если бы вы находились за консолью локально.

Настройка PowerShell Remoting

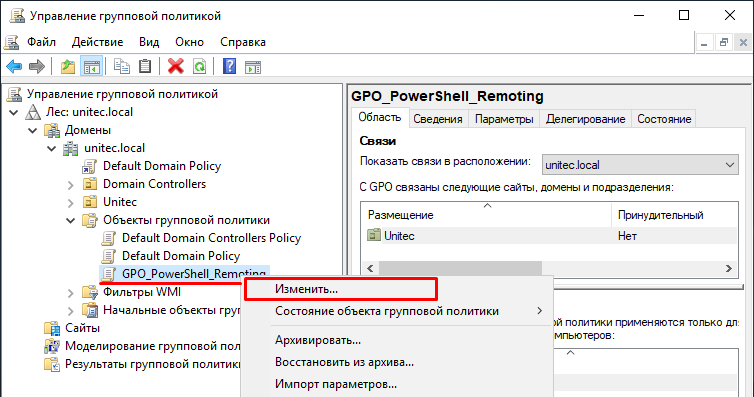

1 . Создаем объект групповой политики

Для этого открываем консоль «Управление групповыми политиками» и создаем в ней новый объект групповой политики, в нашем случае это GPO_PowerShell_Remoting и редактируем его.

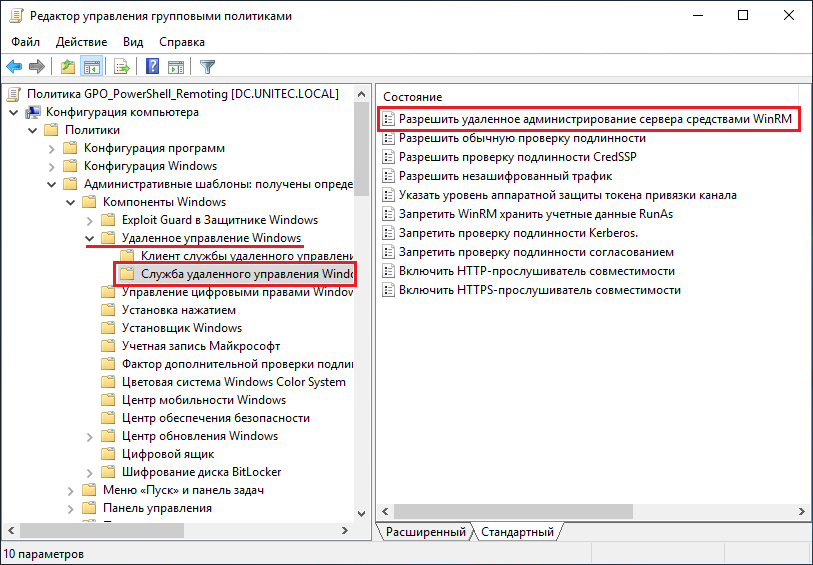

2 . Включаем Windows Remote Management (WinRM)

Редактируем объект политики GPO_PowerShell_Remoting.

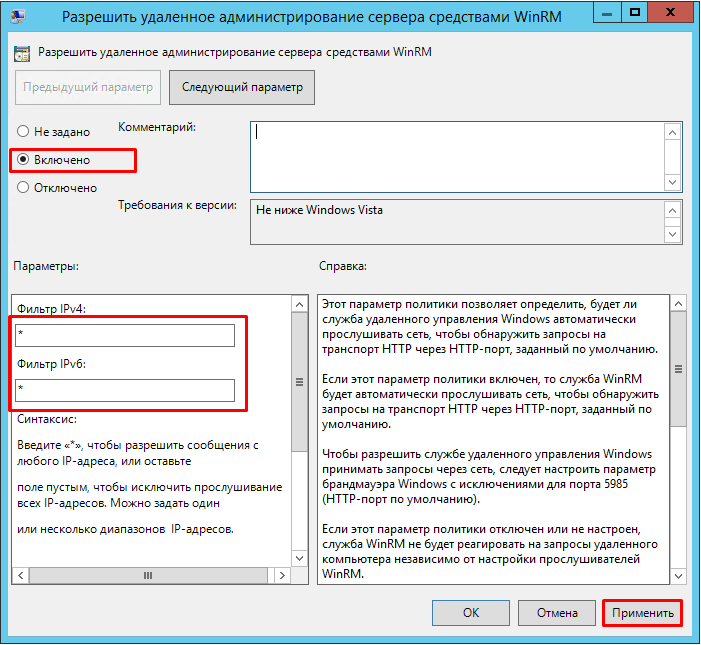

Редактируем политику Разрешить удаленное администрирование сервера средствами WinRM

В свойствах Разрешить удаленное администрирование сервера средствами WinRM, мы включаем саму политику и в поле фильтра IP-адресов мы можем указать, с каких IP можно принимать подключения. В нашем примере мы укажем * , что означает со всех IP адресов.

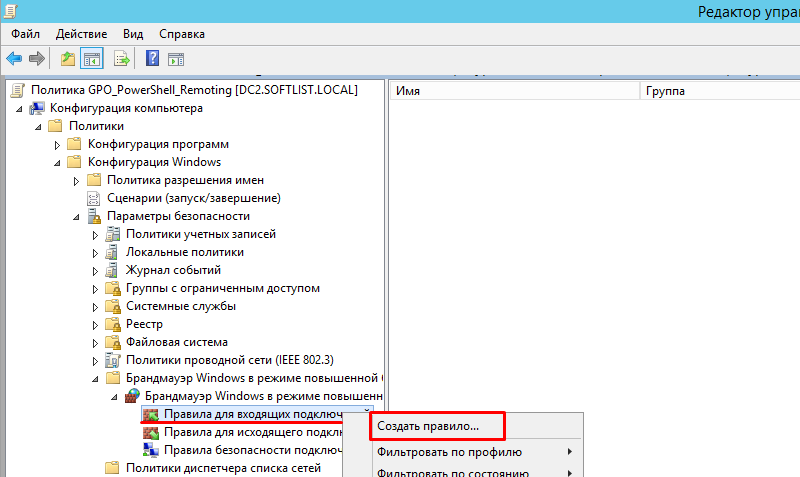

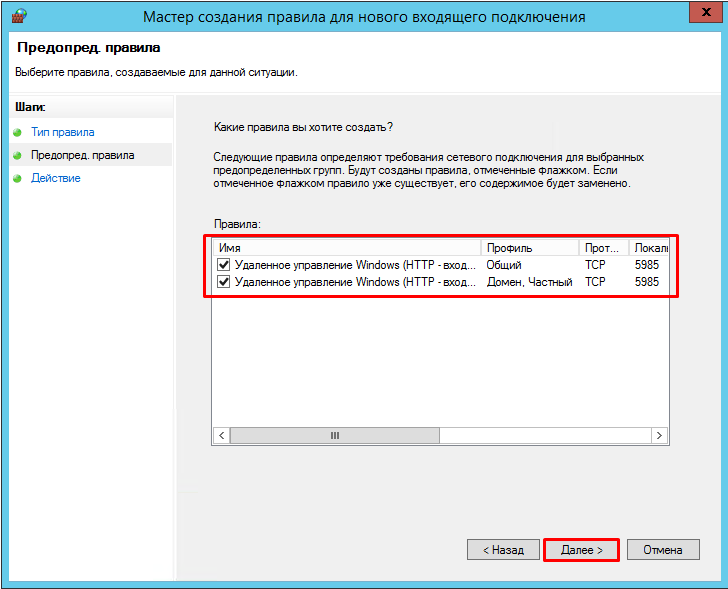

3 . Настраиваем Windows Firewall (Бранмауэр Windows)

Создаем новое правило в брандмауэре.

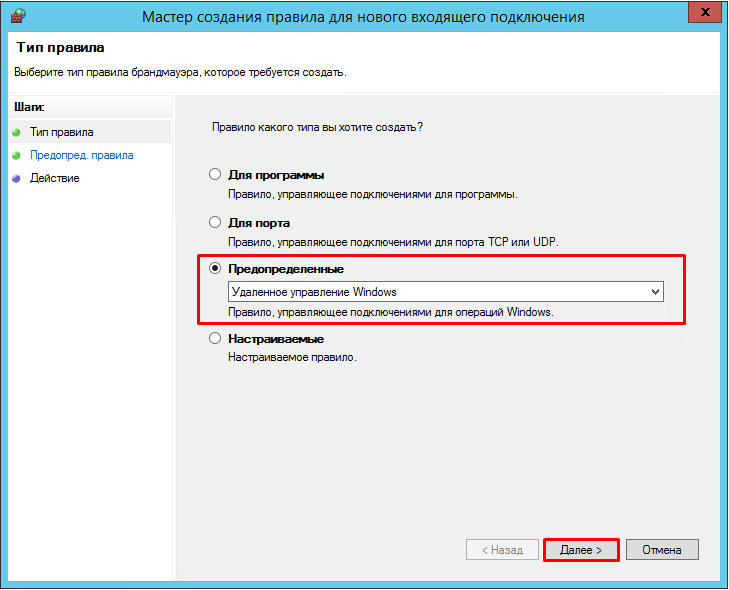

Выбираем предопределенное правило для входящего подключения.

Порт 5985, используется WinRM по умолчанию, выбираем.

Выбираем разрешить подключение и создаем правило.

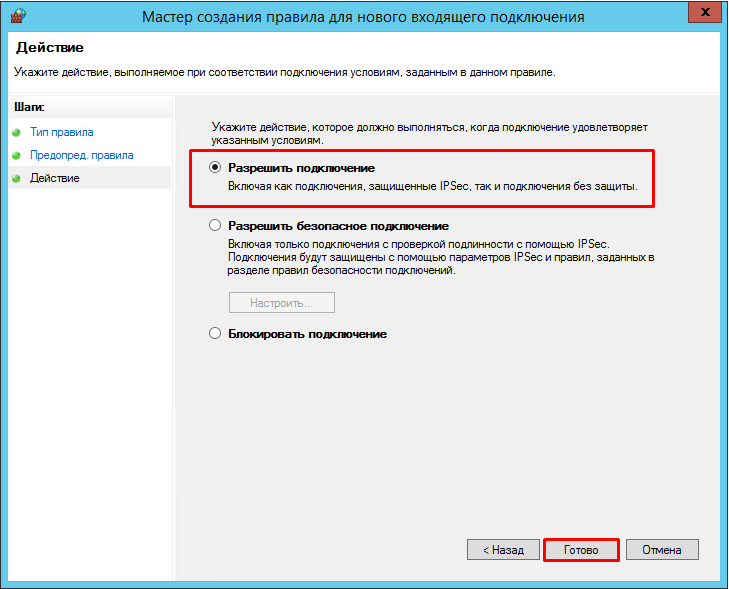

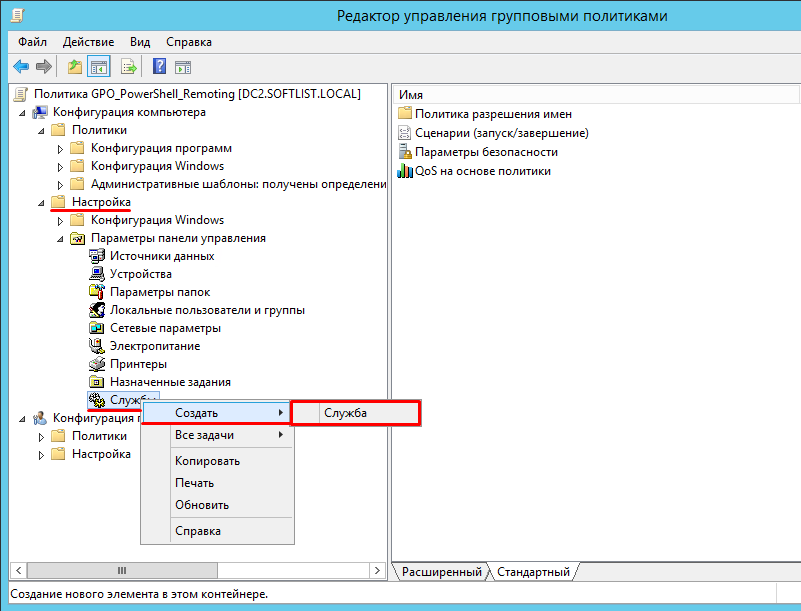

4 . Настройка запуска Windows Remote Service

Задаем режим запуска для службы WinRM.

Для этого редактируем политику Служба удаленного управления Windows (WS-Management)

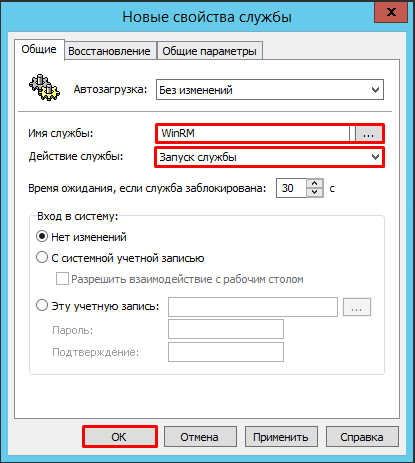

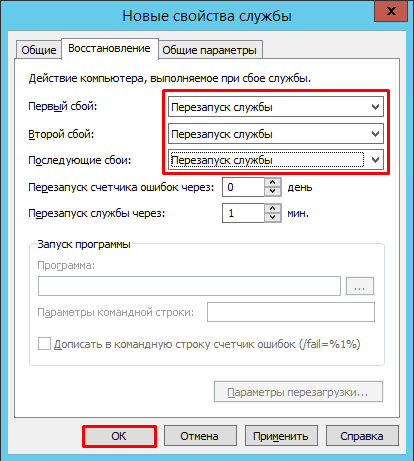

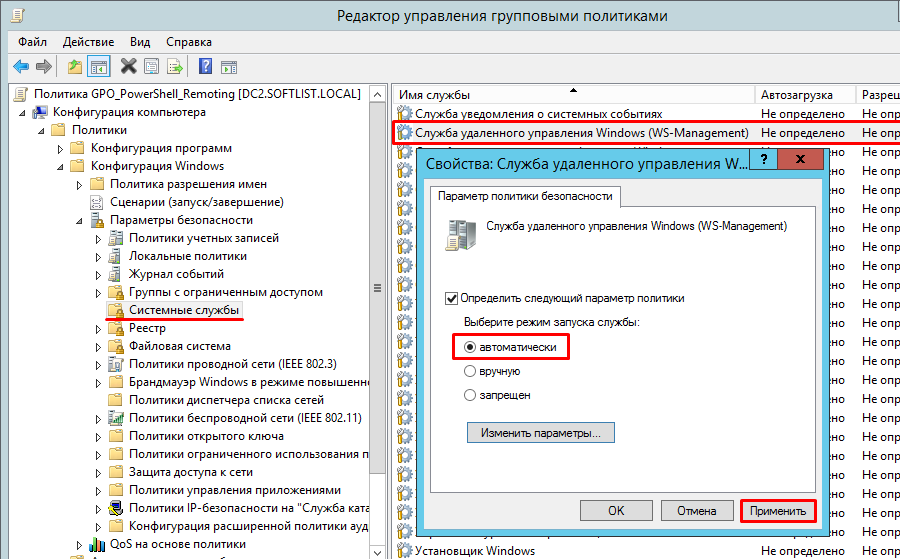

Задаем свойства для службы WinRM, создаем новое правило.

Выбираем имя службы, действие и на вкладке Восстановление, выбираем правила перезапуска.

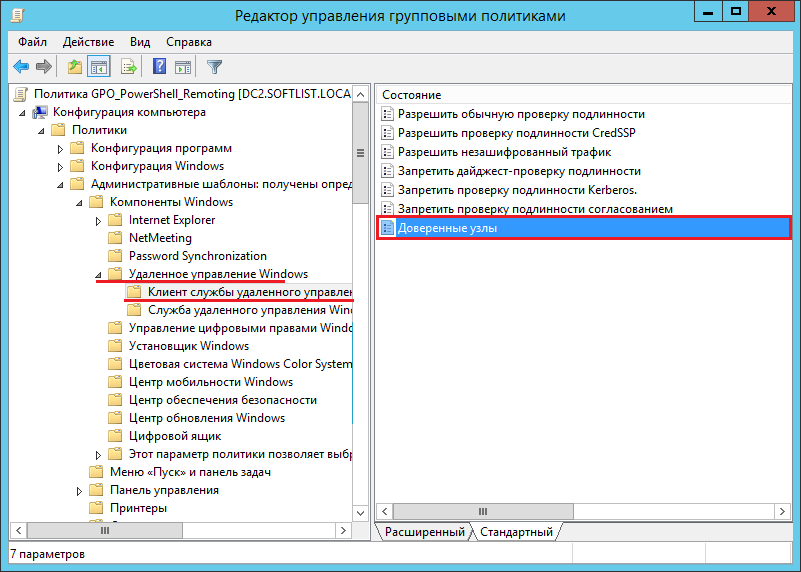

5 . Настраиваем Trusted Hosts (Доверительные отношения)

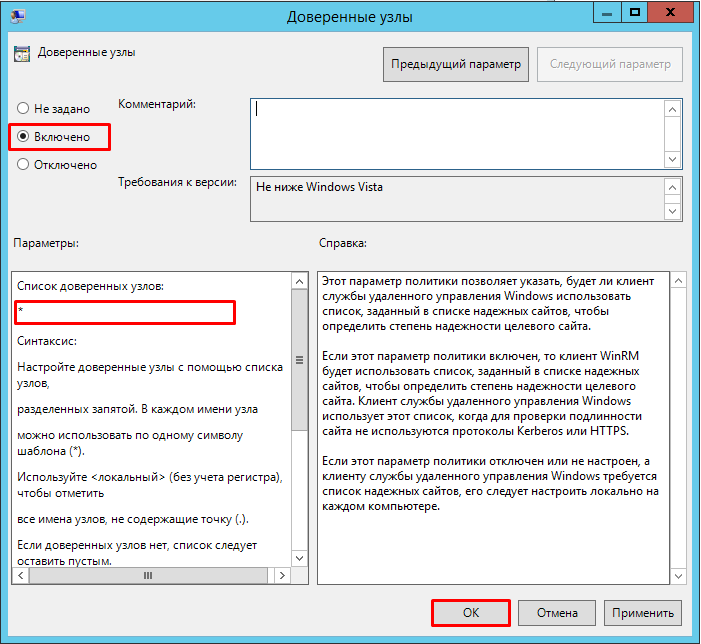

Редактируем политику Доверенные узлы

В свойствах хххххххххххххххххх

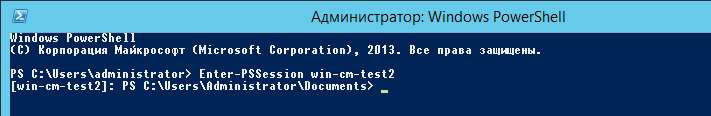

Проверка созданной нами политики GPO_PowerShell_Remoting

Соединяемся с рабочей станцией.

Enter-PSSession win-cm-test2

Troubleshooting — Устранение неполадок

Больше детально можно почитать на сайте Microsoft:

Синтаксис Enter-PSSession

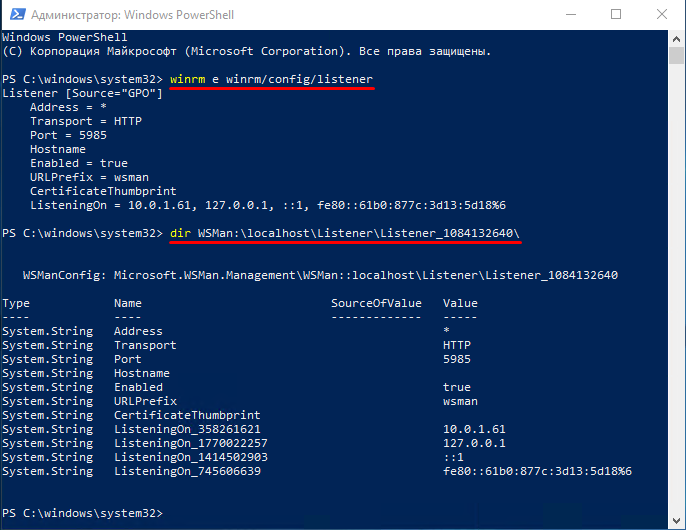

Проверка состояния на клиенте

# Получаем информацию по Listener (Слушатель)

winrm e winrm/config/listener

# Listener_641507880 это мой ID, добиваем табом.

dir WSMan:\localhost\Listener\Listener_

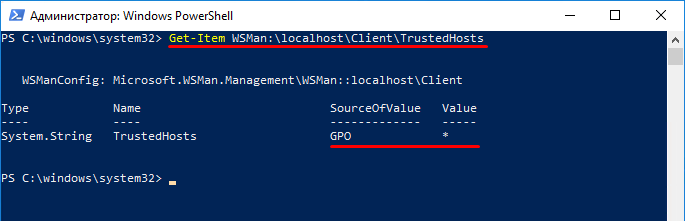

# Выводим информацию по TrustedHosts

Get-Item WSMan:\localhost\Client\TrustedHosts